- Что такое ботнет? Иногда называемый «армией зомби», ботнет - это группа угнанных подключенных к Интернету...

- DDoS ботнет и ботнет инструменты

- Известные ботнеты

- Смягчение DDoS-атак ботнета с помощью Imperva

Что такое ботнет?

Иногда называемый «армией зомби», ботнет - это группа угнанных подключенных к Интернету устройств, каждое из которых заражено вредоносным ПО, используемым для управления им из удаленного места, без ведома законного владельца устройства. С точки зрения хакеров, эти устройства ботнета являются вычислительными ресурсами, которые могут быть использованы для любого типа вредоносных целей - чаще всего для спама или DDoS-атаки ,

Отдельное устройство ботнета может быть одновременно взломано несколькими злоумышленниками, каждый из которых использует его для разных типов атак: //www.incapsula.com/ddos/ddos-attacks/pe и часто одновременно. Например, зараженный вредоносным ПО персональный компьютер может быть заказан для быстрого доступа к веб-сайту в рамках более масштабной DDoS-атаки. В то же время он может также выполнять сканирование на наличие уязвимостей, когда его владелец просматривает веб-страницу, не подозревая об обоих случаях.

«У нас есть армия ботнетов, готовая уничтожить ваш сайт. У вас есть 48 часов, чтобы заплатить нам 1200 $. С Рождеством! »- DDoS выкуп

Что такое DDoS-атака?

DDoS является аббревиатурой от распределенного отказа в обслуживании. DDoS-атака - это злонамеренная попытка сделать сервер или сетевой ресурс недоступным для пользователей. Это достигается насыщением услуги, что приводит к ее временному приостановлению или прерыванию.

Отказ в обслуживании (DoS) атака включает в себя одну машину, используемую либо для нацеливания на уязвимость программного обеспечения, либо для заполнения целевого ресурса пакетами, запросами или запросами. DDoS-атака, однако, использует несколько подключенных устройств - часто выполняемых бот-сетями или, иногда, людьми, которые координировали свою деятельность.

DDoS-атаки можно разделить на две основные категории:

1. Типы DDoS-атак на уровне приложений: HTTP-флуд медленные атаки ( Slowloris , RUDY ), нападения с нулевым днем и атаки на уязвимости в операционных системах, веб-приложениях и протоколах связи.

Состоит из, казалось бы, законных и невинных запросов, их величина обычно измеряется в запросах в секунду (RPS), цель атак состоит в том, чтобы заполнить целевое приложение запросами. Это приводит к высокой загрузке процессора и памяти, что в конечном итоге приводит к зависанию или сбоям приложения.

2. Типы атак DDoS сетевого уровня включают UDP-потоки , SYN наводнения , Амплификация NTP , DNS-усиление , Усиление SSDP, фрагментация IP и многое другое.

Это высокопроизводительные барьеры, измеряемые в гигабитах в секунду (Гбит / с) или пакетах в секунду (PPS). Они почти всегда выполняются ботнетами с целью использования полосы пропускания восходящего потока цели, что приводит к насыщению сети.

Следует отметить, что DDoS-атаки также могут быть направлены на поддерживающие инфраструктуры и службы, чаще всего на целевые DNS-серверы. Они могут быть перегружены потоком сфабрикованных DNS-запросов, исходящих от устройств ботнета.

DDoS ботнет и ботнет инструменты

Создатель ботнета обычно называют «бот-пастухом» или «ботмастером». Этот человек управляет ботнетом удаленно, часто через промежуточные машины, известные как серверы управления и контроля (C & C или C2).

Для связи с C & C-сервером ботмастер использует различные скрытые каналы, в том числе, казалось бы, безобидные протоколы, такие как веб-сайты IRC и HTTP, а также популярные сервисы, такие как Twitter, Facebook и даже Reddit.

Ботнет-серверы могут общаться и взаимодействовать с другими ботнет-серверами, эффективно создавая сеть P2P, контролируемую одним или несколькими ботмастерами. Это означает, что любая конкретная DDoS-атака ботнета может иметь несколько источников или быть управляемой несколькими лицами - иногда работающими скоординированным образом, а иногда - независимо.

Бот-сети по найму доступны из различных источников, их услуги часто выставляются на аукцион и продаются среди злоумышленников. Интернет-магазины даже выросли - это коммерческие организации, торгующие огромным количеством зараженных вредоносным ПО компьютеров. Их можно взять напрокат и использовать для DDoS или других атак (например, грубой силы).

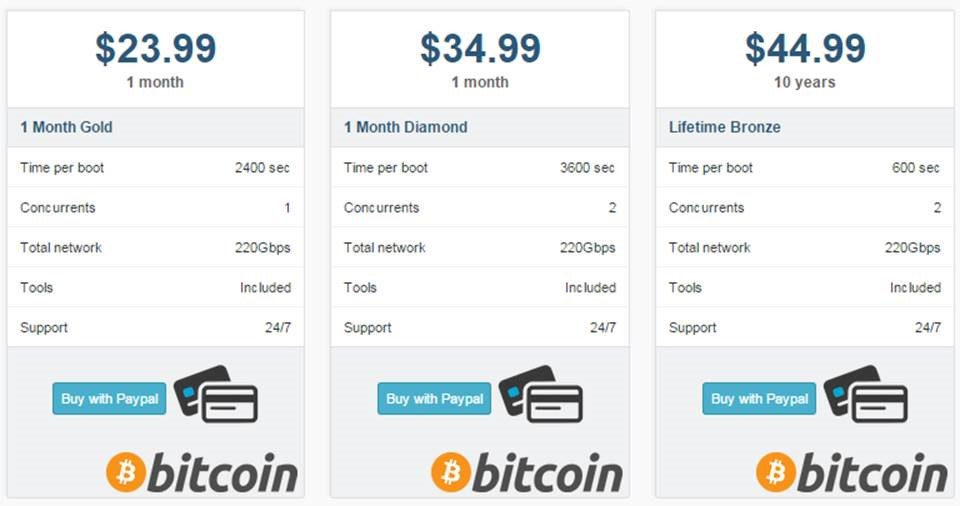

Типичный прайс-лист DDoS-стрессера

Типичный прайс-лист DDoS-стрессера

Эти платформы часто скрываются за неоднозначным определением сервиса стрессеры или бустеры Продай DDoS-как-услугу. Они предоставляют своим клиентам богатый набор инструментов, а также распределительную сеть для выполнения своих атак по вызову.

Теперь, вооруженные арендованным ботнетом, DDoS-атаки стали жизнеспособным (если преступным) и экономически эффективным вариантом для тех, кто хочет захватить веб-сайт или нарушить связь в домашних и офисных сетях. Это приводит к ряду сценариев атак: от сомнительных предприятий, использующих DDoS для получения конкурентного преимущества, до атак, в которых DDoS становится инструментом вандализма, мести или просто способом привлечь внимание.

DDoS-атаки с полным набором услуг доступны всего за 5 долларов в час, и заинтересованная сторона может легко растянуть свой час с ежемесячным планом в среднем на 38 долларов. Внутри экосистемы киберпреступлений DDoS-атаки ботнетов являются основным товаром; цены постоянно падают, а эффективность и изощренность постоянно растут.

Известные ботнеты

Ботнеты обычно называют в честь наборов вредоносных программ, использованных при их создании. Однако, поскольку пастухи ботнетов работают анонимно, не все такие наборы являются идентифицируемыми. Некоторые из наиболее часто используемых бот-сетей DDoS:

Нитол / IMDDOS / Авжан / ChinaZ

Это развивающееся семейство ботнетов DDoS, которое периодически трансформируется. В основном это работает в Китае. После установки вредоносная программа обычно подключается к C & C-серверу ботнета с помощью сокета TCP, а затем отправляет информацию о производительности с компьютера жертвы.

Исследователи безопасности Microsoft обнаруженный в 2012 году компьютеры, зараженные нитолами, продавались в Китае в массовом масштабе; на каждом устройстве была установлена поддельная ОС Windows. Три года спустя отчет Imperva показал, что Nitol - самый распространенный ботнет, зараженные машины. учет для 59,2 процента всех атакующих IP-адресов ботнетов.

MrBlack

Также известное как Trojan.Linux.Spike.A, это вредоносное ПО предназначено для платформы Linux, но также доступно для различных архитектур и платформ (чаще всего SOHO-маршрутизаторов). Он связывается с удаленным сервером, отправляя системную информацию. Кроме того, он получает управляющие команды для выполнения различных типов DDoS-атак против данной цели, загрузки файла и его выполнения, а затем прекращения процесса.

В мае 2015 года масштабный ботнет на базе маршрутизатора MrBlack показал себя после участия в массовых атаках на клиентов Imperva.

циклон

Это DDoS-вредоносная программа, созданная в США. Она основана на IRC, а ее детали C & C скрыты. Известно, что он убивает других ботов на зараженном хосте, в дополнение к краже учетных данных FTP из Filezilla. Атаки включают в себя множественные HTTP-потоки, SlowLoris (хотя и не медленные) и ARME (исчерпание удаленной памяти Apache).

Pushdo / Cutwail

Cutwail, основанная в 2007 году, является ботнетом, который в основном занимается рассылкой спама. Бот, как правило, заражает компьютеры под управлением Microsoft Windows с помощью троянского компонента Pushdo.

В начале 2010 года деятельность ботнета была слегка изменена, когда используемый в DDoS-атаках против 300 крупных сайтов, включая ЦРУ, ФБР, Twitter и PayPal.

Отчет за 2015 год показал, что ботнет Pushdo затронул пользователей компьютеров более чем в 50 странах - в основном в Индии, Индонезии, Турции и Вьетнаме.

Смягчение DDoS-атак ботнета с помощью Imperva

Для защиты от всех типов DDoS-атак и без установки дополнительного программного обеспечения или аппаратного обеспечения веб-сайты Imperva могут воспользоваться всеобъемлющей облачной службой защиты от DDoS-атак в бот-сети от Imperva.

Атаки сетевого уровня

В случае атаки сетевого уровня Imperva обеспечивает динамическое избыточное выделение ресурсов, предлагая практически безграничную масштабируемость по вызову. Кроме того, обратный прокси-сервер Imperva помогает маскировать исходные IP-адреса служб - первая линия защиты от атак на прямые IP-адреса.

В случае, когда целевые IP-адреса уже известны и эффект маскирования недостаточен, Imperva может применять политики маршрутизации с помощью объявлений BGP. Это гарантирует, что весь входящий трафик сначала проходит через очистительные центры Imperva, где он проходит глубокую проверку пакетов.

Imperva смягчает DDoS-атаку 250 Гбит / с - одну из крупнейших в Интернете.

Только после этого разрешается пропускать чистый трафик к источнику через безопасный двусторонний туннель GRE.

>> Узнайте больше о Imperva's Защита от DDoS-инфраструктуры

В процессе смягчения воздействия система безопасности Imperva постоянно документирует атакующие IP-адреса и схемы атак.

В режиме реального времени эти данные передаются в базу данных угроз DDoS компании Imperva, чтобы принести пользу всем пользователям нашего сервиса. Это также позволяет быстро реагировать на возникающие угрозы и минимизировать риски, связанные с IP-адресами ботнетов (и диапазонами IP-адресов), которые были легко идентифицированы в предыдущих атаках на клиентов Imperva.

Атаки прикладного уровня

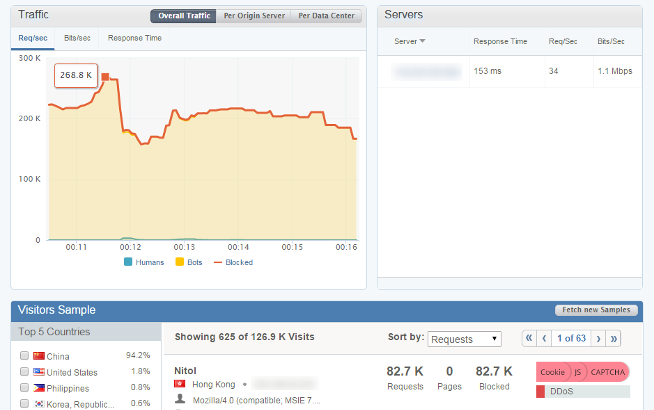

Имея возможность сортировать DDoS-ботов от обычных людей-людей, запатентованные алгоритмы безопасности Imperva автоматически обнаруживают любые атаки на уровне приложений.

Здесь боты сразу идентифицируются с использованием комбинации эвристики на основе сигнатур и поведения. Проблемы безопасности используются за кулисами для завершения процесса прозрачного профилирования.

Как и в случае атак на сетевом уровне, информация об атакующем добавляется в общую базу данных угроз DDoS от Imperva. Каждая смягченная атака повышает общую устойчивость нашей системы, автоматически улучшая ее при каждой попытке вторжения.

Imperva смягчает DDoS-атаку с HTTP-потоком 268K RPS.

>> Узнайте больше о Imperva's Защита от DDoS-сайтов

DNS-таргетированные атаки

Веб-мастера могут установить Imperva в качестве своего авторитетного сервера доменных имен, в то время как управление файлами зон DNS остается независимым от облачной сети Imperva.

С этой службой все входящие DNS-запросы сначала достигают Импервы, где вредоносные запросы автоматически отфильтровываются. Только законным разрешено проходить, обеспечивая бесперебойное движение трафика в любое время.

Imperva смягчает масштабный поток DNS, достигая пика в более чем 25 миллионов пакетов в секунду

>> Узнайте больше о Imperva's Защита имен от DDoS-атак

Похожие

Что такое обработка исключений?Обновлено: 10/02/2017 от Computer Hope Обработка исключений - это процесс реагирования на исключения когда запускается компьютерная программа. Исключение возникает, когда происходит Менеджер тегов Google: что это такое и когда его использовать

... чтобы помочь очистить воздух. Менеджер тегов Google - или GTM, как я его ласково называю, - это пустой контейнер или фрагмент контейнера, который может содержать другие теги, которые вы используете или хотите использовать на своем сайте. Вот некоторые примеры тегов или сценариев, которые вы можете использовать в GTM: Отслеживание Безопасный сайт? Протокол HTTPS!

Знаете ли вы важность гарантии безопасности веб-сайта, если вы хотите увеличить его видимость? Еще больше сейчас! Реализация SSL-сертификата, то есть замена HTTP-адреса на HTTPS, очень важна! Тем более что с июня браузер Chrome будет отмечать сайты, которые не защищены должным образом. Если ваш сайт не имеет сертификата, он может потерять доверие пользователей - и это приведет к снижению трафика Свадьба ЭКО - это модно! Бумажные украшения

Бумажные украшения штурмовали буквы штурмом тенденции на 2013 год , Они впервые появились в Штатах, но они также принимают нас чаще. Первая годовщина свадьбы - это бумажная годовщина, но, может быть, стоит начинать работу годом раньше? В Zankyou мы уже показали вам учебник по бумажным помпонам что сделали Что такое карта изображений? | Интернет-маркетинг Глоссарий OSG

... изображений? При разработке веб-страницы карта изображения - это изображение, которое определено так, что пользователь может щелкнуть по разным областям изображения и связать его с различными пунктами назначения. Карта изображения создается путем определения каждой из интерактивных областей на основе ее координат x и y, то есть определенного горизонтального расстояния и определенного вертикального расстояния в пикселях от левого угла изображения. Для каждого набора Как настроить оповещение Google (и почему это хорошая идея)

Google Alerts - один из самых универсальных онлайн-инструментов. Это позволяет вам слушать разговоры, о которых вы можете не знать. Беседы, в которых участвуют вы или ваш бренд (и, возможно, даже ваши конкуренты). Управляя своим присутствием в Интернете, важно прислушиваться к тому, что говорят и как они говорят. Вы хотите знать, ссылаются ли на вас другие сайты, цитируют ли вас, поддерживают вас или жалуются на вас. Вы хотите знать, чем занимаются ваши конкуренты и как они поживают. Введите Sony A7 - тест бесплатно

... чтобы арендовать камеру? Чтобы арендовать оборудование, просто зайдите в один из участвующих салонов с удостоверением личности, подпишите договор и внесите возвращаемый депозит. Камера будет доступна в течение 3 дней. Список салонов Выставочные залы Sony Center, предоставляющие услуги аренды A7: Гданьск - Матарня Ритейл Парк Катовице - Центр Силезии Краков - Бонарка Сити Центр Лодзь - имплантология

Мы восстановим вашу улыбку! Выбирайте зубные имплантаты - привлекательная цена и высокое качество только в FabDent Bemowo! Стоматология и зубные имплантаты по хорошим ценам? Это возможно Вам не нужно беспокоиться о неловких зубах, потому что благодаря нам ваша улыбка будет сиять во всей красе благодаря сенсационным современным зубным имплантатам, которые мы используем в нашем стоматологическом кабинете в Варшаве. Почему зубные имплантаты? Имплантация зубов Как заработать на банковских акциях?

Возврат по карточным транзакциям, билетам в кино или ваучерам, которые будут использоваться в различных магазинах, является популярным решением, благодаря которому банки награждают своих клиентов. Некоторые из них становятся настоящими «вешалками мудрости», и они могут зарабатывать до нескольких тысяч злотых в год на банковских акциях! Многие по-прежнему считают, что банки - это учреждения, которые хотят извлечь максимальную выгоду из нас. Однако при такой развитой конкуренции Какие смартфоны и планшеты используют поляки

... ие телефоны и планшеты мы покупаем? Американец? Или может быть польский? Нет, черт возьми. Как иметь сенсорный экран, он должен быть из Кореи или из Китая. Хотя iPhone и iPad все еще держатся быстро. Если верить данным Gemius, в прошлом году телефоны и планшеты Samsung были мобильными устройствами, которые чаще всего использовались при посещении польских веб-сайтов. Более трети (этот процент TIM SA Мы отправляем продукцию в течение 24 часов

предлагают 198 тысяч продукты расширенная клиентская панель индивидуальные условия ценообразования Смотрите детали предложить 75 тысяч продукты отслеживание груза история заказов и счета Смотрите детали Что вы получаете при покупке в TIM SA? Самый широкий

Комментарии

Что такое тревога?Что такое тревога? Тревога - это реакция Главной инфраструктуры на одно или несколько связанных событий. Если событие считается достаточно серьезным (критическое, серьезное, незначительное или предупреждение), Prime Infrastructure выдает аварийный сигнал до тех пор, пока возникшее условие больше не возникает. Одно или несколько событий могут привести к срабатыванию одного сигнала тревоги. Тревога создается в следующей последовательности: 1. Зачем даже оставлять экран вашего компьютера деструктивным, если вы можете сделать это на своем компьютере?

Зачем даже оставлять экран вашего компьютера деструктивным, если вы можете сделать это на своем компьютере? ДА! ДА! СВОБОДА РЕАЛЬНОСТИ! Итак, давайте посмотрим игры в Apple App Store, ну, они не так хороши. Это что-то типа iOS, но для OSX. Довольно очень, очень дерьмо. Но это глупо, потому что MacBook Pro 15 ″ имеет две графические карты, и они на самом Есть много интересные факты о вк Что такое ВК?

Что такое HTTP и HTTPS? HTTP используется для передачи информации между сервером браузера, на котором хранятся файлы подкачки. Однако недостатком HTTP является то, что он не определяет способ передачи данных - даже конфиденциальных. Таким образом, существует значительный риск перехвата третьими лицами. HTTPS гораздо выгоднее, потому что безопасная и зашифрованная версия HTTP. Получается благодаря внедрению SSL-сертификата. Это, USB-запись - что это?

USB-запись - что это? В настоящее время многие телевизоры оснащены одним или несколькими портами USB. Мы уже привыкли воспроизводить фотографии и фильмы с жесткого диска USB или USB-накопителя на телевизоре. Теперь к телевизорам добавлена дополнительная функция USB - запись USB. Если вы недавно купили новый телевизор, есть большая вероятность, что он будет поддерживать запись Банковские акции - что это?

Банковские акции - что это? Рекламные акции в банках заключаются в том, что в обмен на конкретную деятельность (например, создание учетной записи, создание кредитной карты, выполнение определенной суммы операций с картами, заказ услуг банка у друзей) клиенты получают приз. Это может быть гаджет (например, планшет, телефон), торговый ваучер (например, для использования в продуктовом магазине, аптеке, магазине одежды), билеты в кино, повышенная процентная ставка по депозиту Что такое оповещения Google?

Что такое оповещения Google? В Начните с оповещений Google Ребекка Леаман объясняет, что такое Google Alerts: «Вы можете думать о Google Alerts как о персонализированном поиске Google - в постоянном режиме», который автоматически доставляет вам результаты поиска. Вы можете настроить любое количество оповещений (до 1000 на один адрес электронной Что такое EXE-файлы?

Что такое EXE-файлы? Файлы EXE («исполняемые»), такие как 183584 ^^ torbrowser-install-7.0.4_en-US.exe, содержат пошаговые инструкции, которые выполняет компьютер для выполнения функции . После двойного щелчка по файлу EXE компьютер автоматически выполняет инструкции, предоставленные программистом (например, Tor Project, Inc.), для запуска программы (например, Tor Browser) на компьютере. Каждое приложение на компьютере использует исполняемый файл А может, вам кажется, что написание постов, размещенных в профиле компании, не сложно?

А может, вам кажется, что написание постов, размещенных в профиле компании, не сложно? Как вы думаете, достаточно ли перенести готовые решения с фан-страницы Facebook? Ничто не может быть более неправильным. LinkedIn регулируется своими собственными законами. В отличие от Facebook, пользователи LinkedIna избегают проблем с образом жизни и используют его для определенных целей, а не «чтобы скоротать время» . Стоит особо позаботиться о ценных постах в Что такое карта изображений?

Что такое карта изображений? При разработке веб-страницы карта изображения - это изображение, которое определено так, что пользователь может щелкнуть по разным областям изображения и связать его с различными пунктами назначения. Карта изображения создается путем определения каждой из интерактивных областей на основе ее координат x и y, то есть определенного горизонтального расстояния и определенного вертикального расстояния в пикселях от левого угла изображения. Для каждого Что такое HTTP и HTTPS?

Что такое HTTP и HTTPS? HTTP используется для передачи информации между сервером браузера, на котором хранятся файлы подкачки. Однако недостатком HTTP является то, что он не определяет способ передачи данных - даже конфиденциальных. Таким образом, существует значительный риск перехвата третьими лицами. HTTPS гораздо выгоднее, потому что безопасная и зашифрованная версия HTTP. Получается благодаря внедрению SSL-сертификата. Это, И что это?

И что это? Вы можете найти более широкое описание беззеркальной камеры Sony A7 наша манияКальне вход посвященный премьере камер A7 и A7R.

Что такое ботнет?

Знаете ли вы важность гарантии безопасности веб-сайта, если вы хотите увеличить его видимость?

Первая годовщина свадьбы - это бумажная годовщина, но, может быть, стоит начинать работу годом раньше?

Изображений?

Обы арендовать камеру?

Стоматология и зубные имплантаты по хорошим ценам?

Почему зубные имплантаты?

Ие телефоны и планшеты мы покупаем?

Американец?

Или может быть польский?

Добавить комментарий!